Die Managed Detection and Response (MDR) Dienstleistung gewährleistet kontinuierliche Überwachung Ihrer Netzwerke, Endgeräte und Cloud-Infrastrukturen, um zeitgemäße Cyberangriffe zu identifizieren, abzuwehren und die Betriebsfähigkeit wiederherzustellen. Ihre Systeme werden kontinuierlich rund um die Uhr auf potenzielle Bedrohungen und Risiken überwacht, um Ihnen die Möglichkeit zu geben, sich auf andere essenzielle Aspekte Ihres Unternehmens zu fokussieren.

Arctic Wolf® ist ein weltweiter Marktführer im Bereich Security Operations und bietet die erste cloudnative Security-Operations-Plattform zur Abwehr von Cyber-Risiken. Basierend auf Threat Telemetry, die Endpunkt-, Netzwerk- und Cloud-Quellen umfasst, analysiert die Arctic Wolf® Security Operations Cloud weltweit mehr als 1,9 Billionen Security Events pro Woche. Sie liefert unternehmenskritische Erkenntnisse zu nahezu allen Security Use Cases und optimiert die heterogenen Sicherheitslösungen der Kunden. Die Arctic Wolf® Plattform ist bei mehr als 2.700 Kunden weltweit im Einsatz. Sie bietet automatisierte Threat Detection und Response und ermöglicht es Unternehmen jeder Größe, auf Knopfdruck erstklassige Security Operations einzurichten.

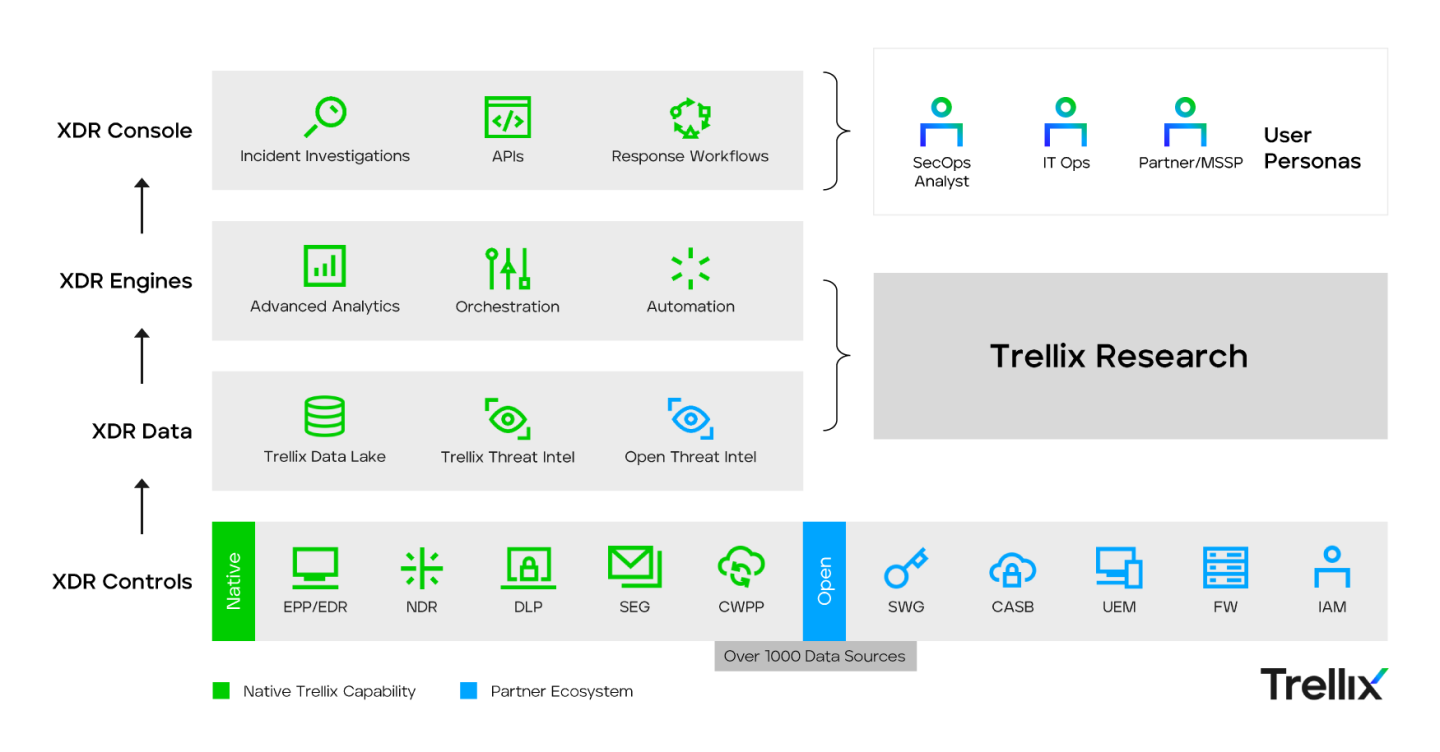

Ausgestattet mit Trellix XDR/EDR, Trellix Cyber Intelligenz und Kontext aus Ihrer Sicherheitsinfrastruktur erkennt das eyeT SOC XDR/MDR Team Bedrohungen in Echtzeit, sucht nach aufkommenden Bedrohungen am Endpoint, Netzwerk, E-Mail, Cloud, Web u.a. und leitet Reaktionsmaßnahmen ein, um sie schnell zu beseitigen. Ihre eigenen Sicherheitstools werden mit den nativen Sicherheitstools von Trellix nahtlos integriert, um Sicherheitstelemetrie- oder Ereignisdaten in die XDR-Plattform zu sammeln, zu kontextualisieren und zu korrelieren.

XDR kombiniert zur Angriffserkennung und -abwehr die Erkenntnisse aus allen IT-Schichten und liefert damit einen umfassenden Überblick über sicherheitsrelevante Ereignisse der IT im Allgemeinen. Neben den Erkenntnissen aus den Endgeräten werden auch virtuelle und physische Server, Netzwerke und deren Komponenten wie Router und Switches, Datenbanken, Applikationen wie E-Mail- und ERP-Lösungen, Log-Dateien aus unterschiedlichen Quellen sowie Cloud Services, Cloud Storage und Plattformen integriert.

Integriert sich nahtlos in Ihre vorhandene technologische Infrastruktur, um Assets zu identifizieren und zu charakterisieren, während es Daten und Informationen zu Sicherheitsvorfällen aus verschiedenen Quellen sammelt.

Ihre Systeme werden kontinuierlich rund um die Uhr auf potenzielle Bedrohungen und Risiken überwacht, um Ihnen die Möglichkeit zu geben, sich auf andere essenzielle Aspekte Ihres Unternehmens zu fokussieren.

Erkennen Sie anspruchsvolle Bedrohungen, die von anderen Methoden übersehen werden könnten, mithilfe einer Plattform, die eine umfangreichere Analyse von Sicherheitsdaten durchführt und unterstützt von einem erfahrenen Team, das auf Erkennung spezialisiert ist.

Wir übernehmen die Untersuchung von verdächtigen Aktivitäten, sodass Sie sich nicht darum kümmern müssen. Dadurch werden Probleme wie Alarmüberflutung und Zeitverschwendung bei der Untersuchung von Fehlalarmen der Vergangenheit angehören.

Log Retemtion and Search ermöglicht Ihnen eine effiziente Verwaltung von Protokollen, um bei Bedarf problemlos zusätzliche Untersuchungen durchführen zu können. Unsere IT Sicherheitsexperten stehen Ihnen 24/7 zur Verfügung.

In der Welt der IT Sicherheit ist Zeit von entscheidender Bedeutung. Mit unserer Lösung erkennen Sie kritische Sicherheitsvorfälle innerhalb weniger Minuten und können sofort reagieren, um die Ausbreitung von Bedrohungen zu stoppen.

Gemeinsam mit Ihnen arbeiten wir an der Identifikation, Abwehr und Wiederherstellung, um sicherzustellen, dass die Bedrohung wirksam neutralisiert wurde und nicht erneut auftaucht. Dabei stehen wir Ihnen 24/7 zur Verfügung.

Durch eine eingehende Analyse der Ursachen von Vorfällen unterstützen wir die Entwicklung von maßgeschneiderten Regeln und Arbeitsabläufen, die Ihr Sicherheitsniveau erhöhen. Sprechen Sie uns an.

Wir führen regelmäßige Besprechungen durch, um Ihr gesamtes Sicherheitsniveau zu evaluieren und nach Möglichkeiten zur Optimierung in Bezug auf Ihre spezifische Umgebung zu suchen.

Die Trellix-Plattform ist ein anpassungsfähiges XDR-Ökosystem, das sich den spezifischen Herausforderungen Ihres Unternehmens flexibel anpasst.

Eine innovative Herangehensweise an Sicherheit: Wir haben erkannt, dass Sicherheit in einer neuen Dimension gedacht werden muss. Hierbei muss sie nicht nur schnell genug sein, um mit sich ständig ändernden Bedrohungen Schritt zu halten, sondern auch intelligent genug, um aus ihnen zu lernen. Trellix arbeitet kontinuierlich daran, Sicherheitslösungen weiterzuentwickeln, um immer die Oberhand zu behalten. Die XDR-Architektur ist lebendig und passt sich der Geschwindigkeit der Bedrohungsakteure an, während sie gleichzeitig hochentwickelte Cyber-Bedrohungsdaten liefert. Mit Trellix verändern wir die Definition und die Möglichkeiten von Sicherheit und geben jedem in Ihrem Unternehmen das Vertrauen, jeden Tag sicherer zu sein.

Beschleunigen Sie die Erkennung und Reaktion auf Bedrohungen.

Schützen Sie jeden Endpoint proaktiv.

Führen Sie effiziente Abläufe und Analysen durch.

Erkennen, überwachen und schützen Sie vertrauliche Daten.

Schutz von Netzwerken, Servern und Rechenzentren.

Zugriff auf geschäftskritische Erkenntnisse.

Stoppen Sie E-Mail- und Kollaborationstool-Bedrohungen.

Schützen Sie Ihre Hybrid- und Cloud-Umgebungen.

24/7 Support, 356 Tage